Identyfikacja i ochrona kont użytkowników

Delikatne wprowadzenie do kryptografii

Oprócz funkcji skrótu, blockchain korzysta z innej podstawowej technologii: kryptografii asymetrycznej. Jest to podstawa do identyfikacji użytkowników w blockchain i ochrony ich własności. Kryptografia jest często uważana za skomplikowaną i trudną do zrozumienia. Dlatego ten krok koncentruje się na wprowadzeniu kryptografii w delikatny sposób, który jest łatwy do zrozumienia i wystarczający do zrozumienia koncepcji bezpieczeństwa łańcucha bloków.

Metafora

Na długo przed wynalezieniem wiadomości e-mail, faksów, telefonów i aplikacji do czatowania ludzie używali zwykłej poczty do wysyłania wiadomości. Oprócz współczesnych konkurentów tradycyjna poczta nadal istnieje i jest nadal używana przez wiele osób. Tradycyjne listy są nadal dostarczane przez pracowników pocztowych, którzy dostarczają listy, umieszczając je w skrzynkach pocztowych adresatów. Skrzynki pocztowe działają jak zapadnie. Z założenia wkładanie listu do szczeliny na listy jest łatwe, ale bardzo trudno jest wyciągnąć list w ten sposób, ponieważ wyciąganie listów powinno być dokonywane tylko przez adresata, który jest właścicielem klucza niezbędnego do otwarcia skrzynki pocztowej. Ta koncepcja była używana od bardzo dawna i nadal używamy podobnej koncepcji, gdy wysyłamy wiadomość e-mail na adres e-mail, wysyłamy wiadomość w najnowszej aplikacji do czatowania lub gdy przekazujemy pieniądze do banku konto. We wszystkich tych przypadkach koncepcja bezpieczeństwa opiera się na oddzieleniu dwóch rodzajów informacji: po pierwsze, publicznie znanych informacji, które służą jako adres do skrzynki przypominającej zapadnię; a po drugie, prywatne informacje, które służą jako klucz do otwarcia pudełka i dostępu do zawartych w nim rzeczy. Blockchain stosuje tę samą koncepcję do ochrony danych prywatnych. Dlatego też, mając na uwadze tę metaforę, możesz uzyskać wskazówki na swój sposób w poznawaniu świata kryptografii.

Cel

Celem jest jednoznaczna identyfikacja właścicieli i własnościi oraz zapewnienie, że tylko prawowity właściciel może uzyskać dostęp do swojej własności.

Wyzwanie

Blockchain to system peer-to-peer, który jest otwarty dla wszystkich. Każdy może łączyć się i wnosić zasoby obliczeniowe lub przesyłać nowe dane transakcji do systemu. Jednak nie jest pożądane, aby wszyscy mieli dostęp do usługi przypisanej do kont zarządzanych przez blockchain. Charakterystyczną cechą własności prywatnej jest jej wyłączność. Prawo do przeniesienia własności na inne konto jest ograniczone do właściciela konta, który przekazuje własność. Dlatego wyzwaniem blockchain jest ochrona własności przypisanej do kont bez ograniczania otwartej architektury systemu rozproszonego.

Pomysł

Chodzi o to, aby traktować konta jak skrzynki pocztowe: każdy może przenieść do niego własność, ale tylko właściciel konta może uzyskać dostęp do rzeczy, które są na nim gromadzone. Główną cechą skrzynki pocztowej jest to, że jej lokalizacja jest znana i dlatego każdy może w nią coś włożyć, ale tylko właściciel może ją otworzyć za pomocą klucza. Dwoistość publicznej skrzynki pocztowej z jednej strony i klucza prywatnego, z drugiej strony, ma w świecie cyfrowym odpowiednik: szyfrowanie klucza publicznego. Jeden używa klucza publicznego do identyfikacji kont, na które każdy może przenieść własność, podczas gdy dostęp jest ograniczony do tych, którzy posiadają odpowiednie klucze prywatne.

Krótki objazd do kryptografii

Aby pomóc Ci zrozumieć kryptografię, omówię następujące aspekty:

• Główna idea kryptografii

• Terminologia

• Kryptografia symetryczna

• Kryptografia asymetryczna

Główna idea kryptografii

Główną ideą kryptografii jest ochrona danych przed dostępem nieupoważnionych osób. Jest to cyfrowy odpowiednik zamków do drzwi lub sejfów bankowych, które również chronią ich zawartość przed dostępem osób niepowołanych. Podobnie jak zamki i klucze w świecie fizycznym, kryptografia wykorzystuje również klucze do ochrony danych.

Terminologia

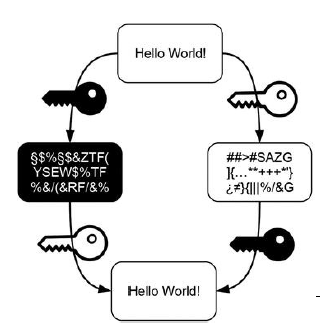

Cyfrowym odpowiednikiem zamknięcia zamka jest szyfrowanie, natomiast cyfrowym odpowiednikiem otwarcia zamka jest deszyfrowanie. Dlatego mówiąc o ochronie danych za pomocą kryptografii, używamy terminów szyfrowanie i deszyfrowanie odpowiednio do ochrony danych i ich niezabezpieczenia. Zaszyfrowane dane nazywane są tekstem szyfrowanym. Tekst szyfrujący wygląda jak bezużyteczny stos liter i cyfr dla wszystkich, którzy nie wiedzą, jak go odszyfrować. Jednak tekst szyfrujący jest rzeczywiście przydatny, ale tylko dla tych, którzy posiadają klucz niezbędny do jego odszyfrowania. Odszyfrowany tekst szyfrowany jest identyczny z oryginalnymi danymi, które zostały zaszyfrowane. Dlatego całą podróż w obie strony przez kryptografię można podsumować jako: zacznij od niektórych danych, utwórz tekst szyfrujący, szyfrując oryginalne dane kluczem kryptograficznym, zachowaj tekst szyfrowany lub wyślij go komuś, a na koniec odzyskaj oryginalne dane przez odszyfrowanie tekst szyfrujący z kluczem kryptograficznym. Rysunek ilustruje podstawowe funkcjonowanie kryptografii.

Co się stanie, jeśli ktoś spróbuje odszyfrować tekst szyfrowany za pomocą niepoprawnego klucza? Rezultatem jest bezużyteczny stos cyfr, liter i znaków, które nie ujawniają żadnych zaszyfrowanych danych

Kryptografia symetryczna

Przez wiele lat ludzie stosowali metody kryptografii, w których ten sam klucz był wykorzystywany zarówno do szyfrowania, jak i deszyfrowania danych. Dlatego też każdy, kto był w stanie zaszyfrować dane za pomocą takiego klucza, był również w stanie automatycznie odszyfrować tekst szyfrowany utworzony za pomocą tego klucza. Ponieważ do obu metod wykorzystano identyczny klucz, nazwano to kryptografią symetryczną. Rysunek ilustruje podstawowe funkcjonowanie kryptografii symetrycznej, w której identyczny klucz służy do szyfrowania i odszyfrowywania krótkiego powitania.

Okazało się jednak, że posiadanie jednego klucza do szyfrowania i deszyfrowania nie zawsze było pożądane. W rezultacie wynaleziono kryptografię asymetryczną.

Kryptografia asymetryczna

Kryptografia asymetryczna zawsze używa dwóch kluczy uzupełniających. Jest jednak pewna sztuczka: tekst szyfrowany utworzony za pomocą jednego z tych kluczy można odszyfrować tylko za pomocą drugiego klucza i odwrotnie. Rysunek ilustruje objazd w obie strony szyfrowania-deszyfrowania dla kryptografii asymetrycznej.

Możesz zobaczyć ten rysunek w następujący sposób: Górna część rysunku ilustruje szyfrowanie, podczas gdy dolna część ilustruje deszyfrowanie. Istnieją dwa klucze: biały i czarny. Razem tworzą parę odpowiednich kluczy. Oryginalna wiadomość jest szyfrowana za pomocą czarnego klucza, co daje tekst szyfrowany reprezentowany przez czarną skrzynkę zawierającą białe litery. Oryginalną wiadomość można również zaszyfrować drugim kluczem, który daje inny tekst szyfrowany reprezentowany przez białe pole zawierające czarne litery. Ze względów dydaktycznych kolory pól reprezentujących tekst szyfrujący i kolory klawiszy użytych do ich wytworzenia są identyczne w celu podkreślenia ich relacji: Czarny klucz wyświetla czarny szyfr, podczas gdy biały klucz wytwarza biały szyfr. Dolna część pokazuje, jak działa deszyfrowanie w sposób asymetryczny w kryptografii. Tekst z czarnym szyfrem można odszyfrować tylko za pomocą białego klucza i odwrotnie. Sztuką kryptografii asymetrycznej jest to, że nigdy nie można odszyfrować tekstu szyfrowanego za pomocą klucza, który został użyty do jego utworzenia. Decyzja o tym, którego klucza użyć do szyfrowania, a którego użyć do odszyfrowania, należy do Ciebie. Możesz zmieniać role kluczy według własnego uznania dla każdego nowego elementu danych, który chcesz zaszyfrować, ale zawsze musisz zachować oba klucze do szyfrowania i odszyfrowywania. Jeśli masz tylko jeden klucz, twoja moc jest ograniczona. Chociaż zawsze możesz utworzyć tekst szyfrujący, stosując klucz do danych, nie możesz go odszyfrować, ponieważ brakuje klucza komplementarnego. Można jednak odszyfrować tekst szyfrowany utworzony za pomocą odpowiedniego klucza komplementarnego. Izolowany klucz przypomina ulicę jednokierunkową: możesz jechać ulicą, ale nigdy nie możesz jechać z powrotem identyczną ulicą. Ze względu na asymetryczny rozkład ich mocy kryptograficznej oba klucze pozwalają oddzielić grupę osób, które są w stanie utworzyć tekst szyfrowany, od osób, które mogą go odszyfrować.

Kryptografia asymetryczna w realnym świecie

Korzystanie z kryptografii asymetrycznej w prawdziwym życiu składa się z dwóch głównych kroków:

• Tworzenie i dystrybucja kluczy

• Używanie kluczy

Tworzenie i rozpowszechnianie kluczy

Korzystając z kryptografii asymetrycznej w prawdziwym życiu, należy nadać tym kluczom konkretne nazwy, aby podkreślić ich rolę. Zazwyczaj klucze te nazywane są kluczem prywatnym i kluczem publicznym. Z tego powodu asymetryczna kryptografia nazywana jest kryptografią klucza publicznego. Nie ma jednak takich rzeczy, jak klucz prywatny i klucz publiczny w kryptografii asymetrycznej, ponieważ wiesz, że możesz szyfrować dane i odszyfrować tekst szyfrujący za pomocą każdego z nich. To jest rola przypisana do tych kluczy, które czynią je prywatnymi lub publicznymi. Klucz publiczny jest przyznawany wszystkim, niezależnie od ich wiarygodności. Dosłownie każdy może mieć kopię klucza publicznego. Klucz prywatny jest jednak bezpieczny i prywatny. Dlatego pierwsze kroki, które należy wykonać w dowolnym zastosowaniu kryptografii asymetrycznej, to:

1. Utwórz parę kluczy uzupełniających za pomocą oprogramowania kryptograficznego

2. Nadaj jednemu kluczowi nazwę klucza publicznego

3. Nadaj drugiemu kluczowi nazwę klucza prywatnego

4. Zachowaj klucz prywatny dla siebie

5. Daj swój klucz publiczny wszystkim innym

Używanie kluczy

Istnieją dwa ogólne sposoby korzystania z pary kluczy, które różnią się kierunkiem przepływu danych:

• Publiczny na prywatny

• Prywatne do publicznego

Publiczny na prywatny

Przy użyciu kluczy w ten sposób informacje przepływają z klucza publicznego, w którym są szyfrowane, do klucza prywatnego, w którym są odszyfrowywane. Takie użycie dwóch uzupełniających się kluczy jest podobne do skrzynki pocztowej, w której każdy może umieścić litery, ale tylko właściciel może je otworzyć. Jest to proste zastosowanie kryptografii asymetrycznej, ponieważ odpowiada naszej intuicji dotyczącej prywatności i reklamy w taki sam sposób, jak nasz adres i nasza skrzynka pocztowa są publiczne, ale ich zawartość jest prywatna. Dlatego ten sposób korzystania z kryptografii asymetrycznej polega na wysyłaniu informacji w bezpieczny sposób do właściciela klucza prywatnego. Działa, ponieważ każdy może utworzyć tekst szyfrowany za pomocą klucza publicznego, ale tylko właściciel klucza prywatnego może odszyfrować tekst szyfrowany i odczytać wiadomość

Prywatny do publicznego

Przy użyciu kluczy w ten sposób informacje przepływają z klucza prywatnego, w którym są szyfrowane, do klucza publicznego, w którym są odszyfrowywane. Ten sposób korzystania z dwóch kluczy jest podobny do publicznej tablicy ogłoszeń lub publicznej tablicy ogłoszeń, w której każdy, kto posiada kopię klucza publicznego, może czytać wiadomości, ale tylko właściciel klucza prywatnego może tworzyć wiadomości. Dlatego ten sposób korzystania z kryptografii asymetrycznej polega na udowodnieniu autorstwa. Działa, ponieważ każdy może użyć klucza publicznego do odszyfrowania tekstu szyfrowanego, który został utworzony za pomocą odpowiedniego klucza prywatnego. Fakt, że tekst szyfrowany utworzony za pomocą klucza prywatnego można odszyfrować tylko za pomocą odpowiedniego klucza publicznego, stanowi dowód, że właściciel odpowiedniego klucza prywatnego zaszyfrował wiadomość

Asymetryczna kryptografia w Blockchain

Blockchain wykorzystuje asymetryczną kryptografię, aby osiągnąć dwa cele:

• Identyfikacja kont

• Autoryzacja transakcji

Identyfikacja kont

Blockchain musi odpowiednio identyfikować użytkowników lub konta użytkowników, aby zachować mapowanie między właścicielem a usługą. Blockchain wykorzystuje publiczno-prywatne podejście asymetrycznej kryptografii do identyfikowania kont użytkowników i przenoszenia własności między nimi. Numery kont w blockchain są w rzeczywistości publicznymi kluczami kryptograficznymi. Dlatego dane transakcji wykorzystują publiczne klucze kryptograficzne do identyfikacji kont zaangażowanych w przeniesienie prawa własności. W związku z tym blockchain traktuje konta użytkowników podobne do skrzynek pocztowych: mają publicznie znany adres i każdy może do nich wysyłać wiadomości.

Autoryzacja transakcji

Dane transakcji zawsze muszą zawierać dane, które służą jako dowód, że właściciel konta, który przekazuje prawo własności, rzeczywiście zgadza się z opisanym przeniesieniem własności. Przepływ informacji implikowanych przez tę umowę rozpoczyna się od właściciela konta, który przekazuje prawo własności i ma dotrzeć do wszystkich, którzy sprawdzają dane transakcji. Ten rodzaj przepływu informacji jest podobny do sugerowanego przez przypadek prywatnego i publicznego zastosowania kryptografii asymetrycznej. Właściciel konta, który przekazuje własność

tworzy tekst szyfrowany za pomocą swojego klucza prywatnego. Wszyscy inni mogą zweryfikować ten dowód zgody za pomocą publicznego klucza kryptograficznego, którym jest numer konta, które przekazuje prawo własności. Szczegóły tej procedury, zwanej podpisem cyfrowym, zostaną wyjaśnione bardziej szczegółowo w następnym kroku.

Perspektywy

W tym kroku wyjaśniono pojęcie kryptografii asymetrycznej i sposób, w jaki jest ona wykorzystywana jako kryptografia klucza publicznego i prywatnego w prawdziwym życiu. Ponadto w tym kroku wyjaśniono, że kryptograficzne klucze publiczne są używane w blockchain do identyfikacji kont użytkowników. Ponadto prawowity właściciel autoryzuje transakcje, tworząc podpis cyfrowy, który można przypisać do jego prywatnego klucza kryptograficznego. Kolejny krok wyjaśnia tę koncepcję bardziej szczegółowo, ponieważ zastosowanie asymetrycznej kryptografii jest mniej intuicyjne niż identyfikacja kont za pomocą kluczy publicznych.

PODSUMOWNIE

* Głównym celem kryptografii jest ochrona danych przed dostępem osób niepowołanych.

* Główne działania kryptograficzne to:

- Szyfrowanie: ochrona danych poprzez przekształcenie ich w tekst szyfrowany za pomocą klucza kryptograficznego

-Dekodowanie: Zamieniając tekst szyfrowany z powrotem w przydatne dane za pomocą pasującego klucza kryptograficznego

* Kryptografia asymetryczna zawsze wykorzystuje dwa uzupełniające się klucze: tekst szyfrowany utworzony za pomocą jednego z tych kluczy można odszyfrować tylko za pomocą drugiego klucza i odwrotnie.

* Podczas korzystania z kryptografii asymetrycznej w prawdziwym życiu klucze te są zwykle nazywane kluczem publicznym i prywatnym w celu podkreślenia ich roli. Klucz publiczny jest wspólny dla wszystkich, podczas gdy klucz prywatny jest utrzymywany w tajemnicy. Z tego powodu kryptografia asymetryczna jest również nazywana kryptografią klucza publicznego.

* Istnieją dwa klasyczne przypadki użycia kluczy publicznych i prywatnych:

-Każdy używa klucza publicznego do szyfrowania danych, które może odszyfrować tylko właściciel odpowiedniego klucza prywatnego. Jest to cyfrowy odpowiednik publicznej skrzynki pocztowej, w której każdy może umieszczać litery, ale tylko właściciel może je otworzyć.

- Właściciel klucza prywatnego używa go do szyfrowania danych, które mogą być odszyfrowane przez wszystkich, którzy posiadają odpowiedni klucz publiczny. Jest to cyfrowy odpowiednik publicznej tablicy ogłoszeń, która dowodzi autorstwo.

* Blockchain wykorzystuje asymetryczną kryptografię, aby osiągnąć dwa cele:

-Identyfikacja kont: Konta użytkowników są publicznymi kluczami kryptograficznymi.

-Autoryzowanie transakcji: właściciel konta, który przekazuje własność tworzy fragment szyfrowanego tekstu z odpowiednim kluczem prywatnym. Ten fragment szyfru można zweryfikować za pomocą odpowiedniego klucza publicznego, którym jest numer konta, które przekazuje własność.